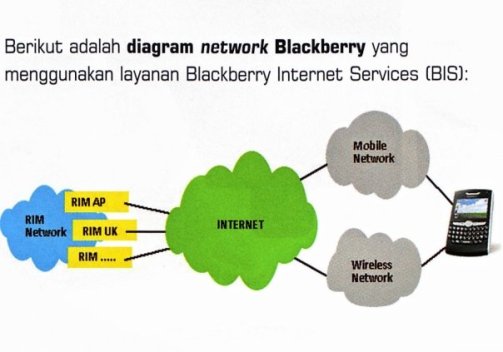

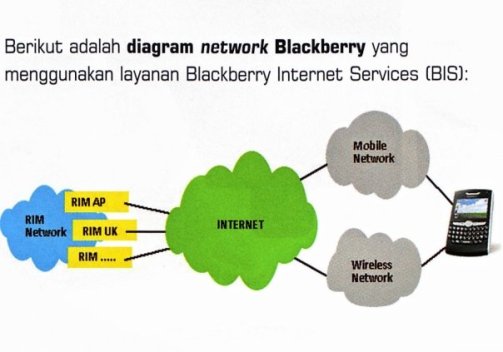

Karena menurut beberapa ahli bahwa salah satu kelemahan sekaligus kekuatan Blackberry adalah adanya feature “

proxying” yang hampir ada pada setiap device dari RIM ini, yang mana hampir secara keseluruhan layananan Blackberry baik itu e-mail (pushmail), browsing baik dari dan menuju perangkat Blackberry kita melalui server Blackberry (untuk kawasan ASIA PASIFIK) server berada ap.blackberry.com

OK tidak perlu panjang lebar lagi berikut adalah beberapa metode yang bisa mengakibatkan perangkat kita di “Attack”

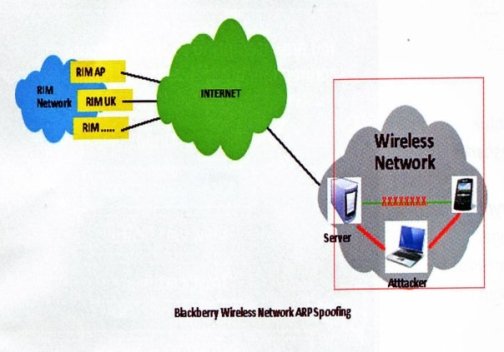

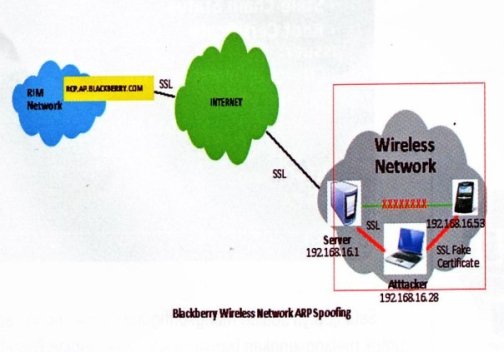

1. ARP Spoofing :

Untuk dapat melakukan capture data melalui switches network, slah satu cara yang bisa dilakukan adalah dengan “meracuni/meng-inject” tabel ARP pada perangkat Blackberry yang dikenal sebagai ARP Spoofing yang bisa juga kita sebut sebagai metode ARP poisoning atau ARP poison routing. Tabel ARP inilah yang digunakan perangkat Blackberry kita untuk berkomunikasi dengan netwok device yang lain atau kira2 begini penjelasannya [i][i]“

The principle of ARP spoofing is to send fake, or “spoofed”, ARP messages to an Ethernet LAN. Generally, the aim is to associate the “attacker’s” MAC address with the IP address of another node (such as the default gateway). Any traffic meant for that IP sent to the attacker instead. The attacker could the choose to forward the traffic to the actual default gateway (passive sniffing) or modify the data before forwading it (man-in-the-middle-attack). The attacker could also launch a denial-of-service attack againts a victim by associating a nonexistent MAC address to the IP address ofthe victim’s default gateway.

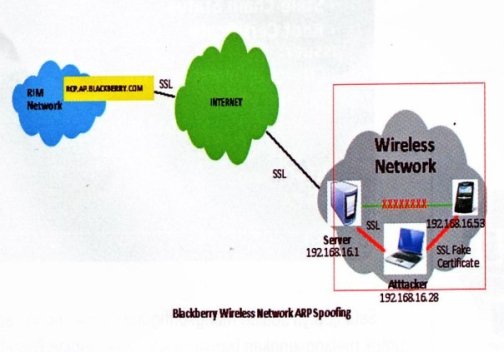

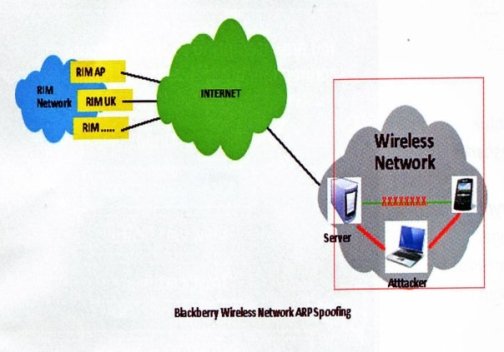

Sebagai contoh, ketika seseorang mencoba untuk mengkoneksikan Blackberrynya ke salah satu wireless access point (WAP) hingga terhubung ke dalam jaringan, dan selanjutnya dengan menggunakan teknik serangn ARP spoofing guna meracuni tabel dalam ARP (internal) yang dimiliki oleh Blackberry, sehingga Blackberry yang telah diracuni berikut dengan server akan mengirim seluruh data dari dan menuju Blackberry yang diracuni melewati Blackberry “attacker” terlebih dulu.

Jika diilustrasikan kira sebagai berikut :

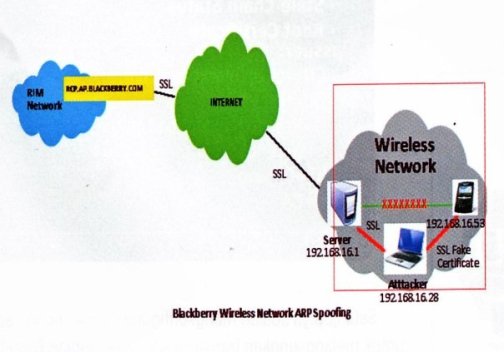

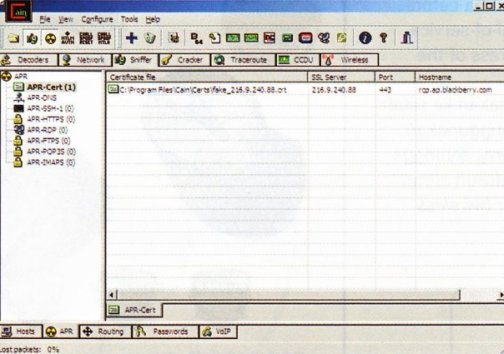

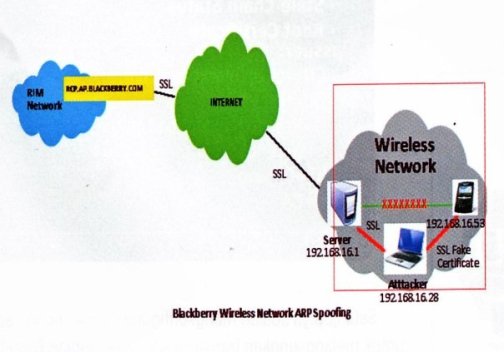

dengan metode ini ternyata bahwa seluruh aliran data bisa diterima oleh “attacker” terlebih dulu melewati komputer yang telah diatur sebelumnya, dengan menggunakan tool’s

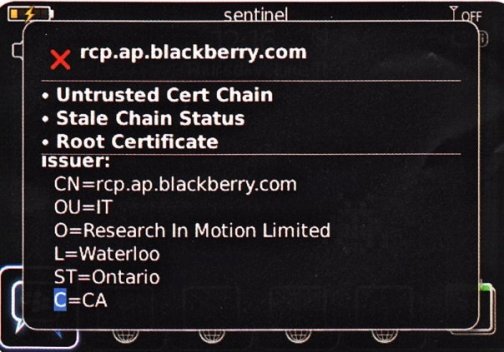

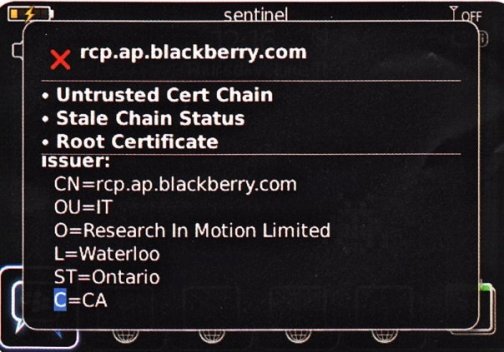

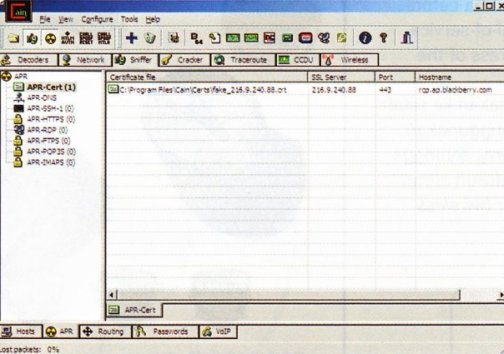

Cain Abel yang mana applikasi ini juga secara otomatis menciptakan sertifikat palsu (fake) yang nantinya akan memalsukan sertifikat asli yang digunakan oleh ap.blackberry.com akan tetapi juga harus dingat bahwa seluruh koneksi akan di=”proxy” oleh

rcp.ap.blackberry.com dan komunikasi akan menggunakan SSL :

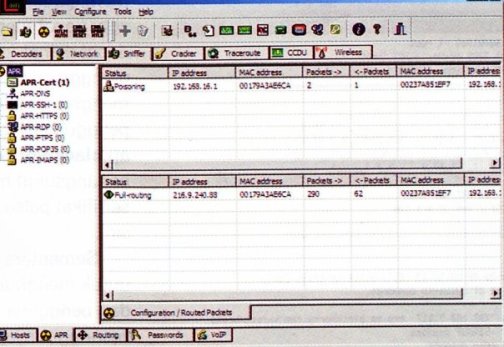

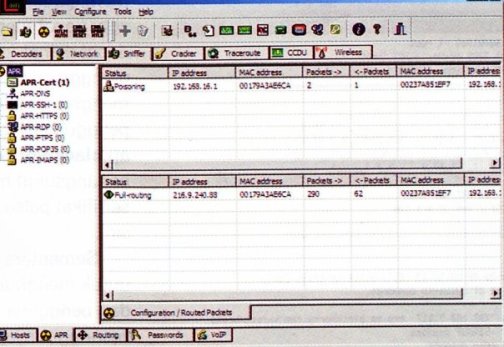

Gambar berikut adalah Proses ARP Spoofing menggunakan “Chain Abel” :

Kemudian attacker dapat meng-capture traffic jaringan untuk analisa lebih lanjut, disamping itu biasanya attacker juga menggunakan program “Whiteshark” untuk menampung data yang akan di dump menggunakan aplikasi lain yang disebut juga SSLdump (SSL traffic decrypt process), metode ini digunakan untuk mengubah data tersebut menjadi “cleartext” dengan menggunakan sertifikat palsu tentunya, berikut sertifikat palsu (fake certificate)

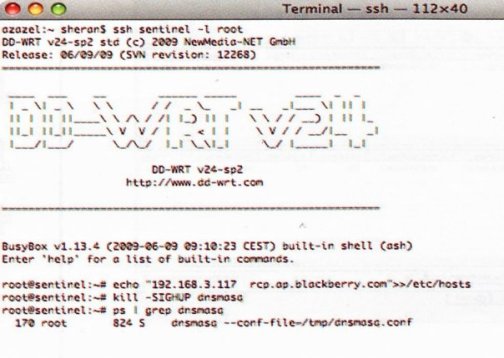

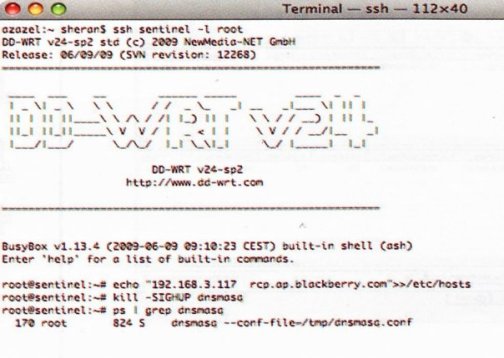

2. DNS Spoofing :

2. DNS Spoofing :

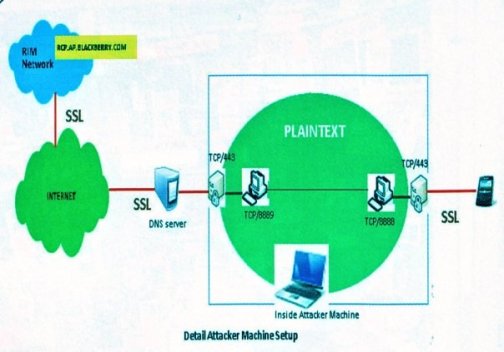

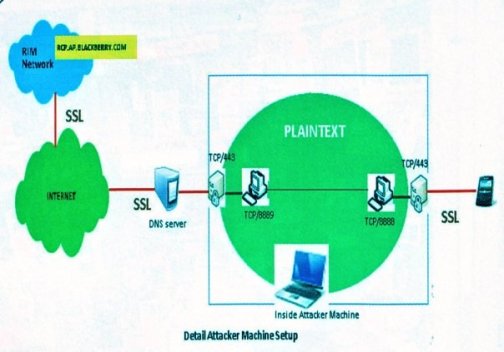

Metode kedua ini dilakukan dengan memanfaatkan topologi (peta/mapping) network model “proxying” yang digunakan Blackberry terhadap

rcp.ap.blackberry.com. Dengan cara maka seluruh perangkat Blackberry yang mengunakan jaringan server regional (Asia Pasific) akan mengira bahwa server (WAP=wireless access point) yang telah diset oleh attacker sebagai server regional BIS “

DNS Spoofing is the art of making a DNS to point to an another IP that it would be supposed to point to”

Ada beberapa langkah yang harus dilakukan oleh attacker pertama-tama dengan melakukan spoofing DNS entri dari server DNS (dengan menggunakan WAP, maka akan attacker akan masuk ke server dan menambahkan entri sebagai berikut

rcp.ap.blackberry.com yang kemudian akan dikonfigurasi oleh komputer yang telah diset sebelumnya untuk melakukan “capture data, edit, serta manipulasi data”

Setelah berhasil menambahkan

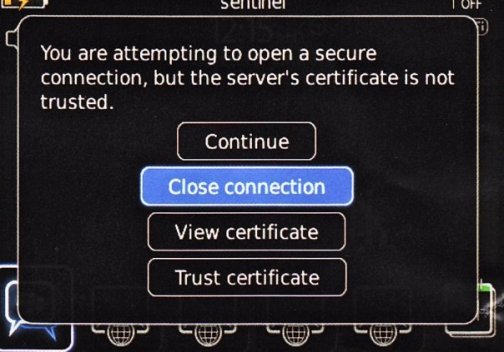

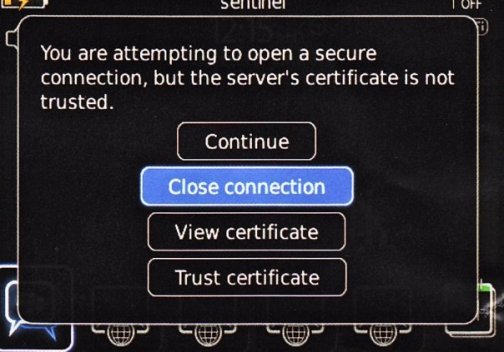

rcp.ap.blackberry.com maka dengan kata lain seluruh blackberry yang terkoneksi ke access point dan DNS tersebut akan dengan sukarela masuk ke dalam komputer attacker dan attacker akan mengkonfigurasi antara blackbery dengan server menggunakan SSL. Akan tetapi jika kita jeli maka jika kita melakukan browsing sementara blackberry kita sudah di “HacK” sebenarnya blackberry kita akan memberikan peringatan seperti ini :

Disini attacker juga harus menggunakan “

Stunnel” untuk menghubungkan komputer attcker dengan pengguna blackberry serta server

rcp.ap.blackberry.com ini dimaksudkan agar aktifitas blackberry yang di “hack” tetap berlangsung dengan menggunakan SSL tentunya dengan menggunakan sertifikat palsu yang sudah dibuat sebelumnya.

Biasanya Attacker juga menggunakan

Blackbag untuk menghubungkan pengguna blackberry ke server sesungguhnya yang telah diubah kedalam “plaintext” kira-kira seperti ini :

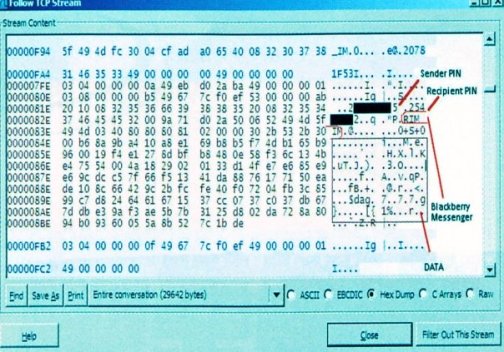

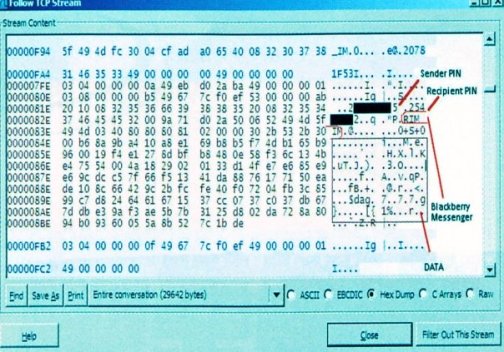

Dan pada akhirnya

PIN pengirim sekaligus penerima terkirim plaintext dan memungkinkan attacker untuk mendapatkan informasi baik itu berupa e-mail, browsing, chat dan juga waktu aktifikas pengguna blackberrypun bisa diketahui oleh attacker. PIN yang “tidak dapat diubah” mengakibatkan pemilik PIN aslidapat dengan mudah diserang seperti halnya “denial of service serta abuse” dari attacker atau kira-kira seperti ini “

Blackberry PIN is an eight character hexadecimal identification number assigned to each Blackberry device. PINS cannot be changed and are locked to each handset. Blackberrys can message each other using the PIN directly or by using the Blackberry Messenger application”.

CARA MENGAMANKAN BLACKBERRY ANDA?

Cara pertama

CARA MENGAMANKAN BLACKBERRY ANDA?

Cara pertama : Ada baiknya kita sebagai pengguna Blackberry untuk selalu waspada jika mendapatkan pesan “

certificate error” meskipun itu dinyatakan berasal dari

rcp.ap.blackberry.com, dan yang pasti jika terhubung dengan jaringan wireless yang telah anda yakini memang aman.

Cara kedua : Jangan pernah beli Blackberry (ini adalah cara yang paling aman, wakwakwak tapi mana bisa ntar dibilang ketinggalan jaman lagi)

dengan metode ini ternyata bahwa seluruh aliran data bisa diterima oleh “attacker” terlebih dulu melewati komputer yang telah diatur sebelumnya, dengan menggunakan tool’s Cain Abel yang mana applikasi ini juga secara otomatis menciptakan sertifikat palsu (fake) yang nantinya akan memalsukan sertifikat asli yang digunakan oleh ap.blackberry.com akan tetapi juga harus dingat bahwa seluruh koneksi akan di=”proxy” oleh rcp.ap.blackberry.com dan komunikasi akan menggunakan SSL :

dengan metode ini ternyata bahwa seluruh aliran data bisa diterima oleh “attacker” terlebih dulu melewati komputer yang telah diatur sebelumnya, dengan menggunakan tool’s Cain Abel yang mana applikasi ini juga secara otomatis menciptakan sertifikat palsu (fake) yang nantinya akan memalsukan sertifikat asli yang digunakan oleh ap.blackberry.com akan tetapi juga harus dingat bahwa seluruh koneksi akan di=”proxy” oleh rcp.ap.blackberry.com dan komunikasi akan menggunakan SSL : Gambar berikut adalah Proses ARP Spoofing menggunakan “Chain Abel” :

Gambar berikut adalah Proses ARP Spoofing menggunakan “Chain Abel” : Kemudian attacker dapat meng-capture traffic jaringan untuk analisa lebih lanjut, disamping itu biasanya attacker juga menggunakan program “Whiteshark” untuk menampung data yang akan di dump menggunakan aplikasi lain yang disebut juga SSLdump (SSL traffic decrypt process), metode ini digunakan untuk mengubah data tersebut menjadi “cleartext” dengan menggunakan sertifikat palsu tentunya, berikut sertifikat palsu (fake certificate)

Kemudian attacker dapat meng-capture traffic jaringan untuk analisa lebih lanjut, disamping itu biasanya attacker juga menggunakan program “Whiteshark” untuk menampung data yang akan di dump menggunakan aplikasi lain yang disebut juga SSLdump (SSL traffic decrypt process), metode ini digunakan untuk mengubah data tersebut menjadi “cleartext” dengan menggunakan sertifikat palsu tentunya, berikut sertifikat palsu (fake certificate)

Ada beberapa langkah yang harus dilakukan oleh attacker pertama-tama dengan melakukan spoofing DNS entri dari server DNS (dengan menggunakan WAP, maka akan attacker akan masuk ke server dan menambahkan entri sebagai berikutrcp.ap.blackberry.com yang kemudian akan dikonfigurasi oleh komputer yang telah diset sebelumnya untuk melakukan “capture data, edit, serta manipulasi data”

Ada beberapa langkah yang harus dilakukan oleh attacker pertama-tama dengan melakukan spoofing DNS entri dari server DNS (dengan menggunakan WAP, maka akan attacker akan masuk ke server dan menambahkan entri sebagai berikutrcp.ap.blackberry.com yang kemudian akan dikonfigurasi oleh komputer yang telah diset sebelumnya untuk melakukan “capture data, edit, serta manipulasi data” Setelah berhasil menambahkan rcp.ap.blackberry.com maka dengan kata lain seluruh blackberry yang terkoneksi ke access point dan DNS tersebut akan dengan sukarela masuk ke dalam komputer attacker dan attacker akan mengkonfigurasi antara blackbery dengan server menggunakan SSL. Akan tetapi jika kita jeli maka jika kita melakukan browsing sementara blackberry kita sudah di “HacK” sebenarnya blackberry kita akan memberikan peringatan seperti ini :

Setelah berhasil menambahkan rcp.ap.blackberry.com maka dengan kata lain seluruh blackberry yang terkoneksi ke access point dan DNS tersebut akan dengan sukarela masuk ke dalam komputer attacker dan attacker akan mengkonfigurasi antara blackbery dengan server menggunakan SSL. Akan tetapi jika kita jeli maka jika kita melakukan browsing sementara blackberry kita sudah di “HacK” sebenarnya blackberry kita akan memberikan peringatan seperti ini :